Licence "GNU / FDL" attribution pas de modification pas d'usage commercial Copyleft 2001 /2014 |

Moteur de recherche interne avec Google |

Martin Untersinger | Rue89

|

Origine http://www.rue89.com/2012/02/02/vie-privee-le-guide-pour-rester-anonyme-sur-internet-228990 Mis à jour le jeudi 2 février 2012 à 14h45 Hadopi, Acta : les lois qui surveillent Internet se multiplient. Mode d'emploi à l'usage des non-geeks pour utiliser le Web sans laisser de traces. Naviguer sur Internet, c'est comme sauter à pieds joints dans du béton frais : on laisse des traces (presque) indélébiles partout. C'est aussi ce que dit Bruce Schneier, expert en sécurité informatique : « Si vous pensez que la technologie peut résoudre vos problèmes de sécurité, alors vous n'avez rien compris aux problèmes ni à la technologie. » L'informatique, et plus particulièrement Internet, est un formidable moyen de liberté d'expression, mais aussi une machine à surveiller. Or, surfer anonymement peut être souhaitable pour des tas de raisons, et pas seulement pour les paranos. On peut être amené à vouloir être anonyme sur Internet à un moment de sa vie. Liste non exhaustive et non exclusive :

Renforcer son anonymat sur Internet, ce n'est pas « un truc de geek » : on dit souvent que la solution (ou le problème) se trouve entre la chaise et le clavier. On peut agir, très simplement et toujours gratuitement,

pour protéger sa vie privée et surfer anonymement

sur Internet. Les solutions qui suivent ne sont pas à appliquer

« en bloc », mais sont davantage un catalogue dans lequel

piocher en fonction de ses besoins. L'historique C'est parfois aussi simple que cela. La plupart des navigateurs stockent toutes les pages sur lesquelles vous vous rendez. Autant d'indiscrétions sur vos activités en ligne pour ceux qui ont accès à votre ordinateur (patron, conjoint(e)...). Accessible dans les options ou en tapant Ctrl(Pomme)+H sur la plupart des navigateurs, il est également possible de supprimer l'historique avec le raccourci Ctrl(Pomme)+Maj+Suppr. Les cookies Ce sont des petits fichiers créés par certains sites que vous visitez et qui sont stockés dans votre navigateurs. Ils fourmillent (entre autres) de détails personnels : certains mémorisent l'identifiant et le mot de passe (afin que vous n'ayez pas à le ressaisir), d'autres stockent un panier d'achats sur un site d'e-commerce. Ils sont autant de traces et vos passages sur le Web. Il est possible de les désactiver ou de les supprimer (via le menu « préférences » de votre navigateur). La plupart des navigateurs modernes disposent d'une fonctionnalité

qui permet de naviguer sans laisser de trace (historique et cookies).

Mais attention, ce mode de connexion n'a aucun impact sur votre

logiciel d'envoi d'e-mails ou de messagerie instantanée,

seulement sur l'historique et les cookies de votre navigateurs. Pour afficher une page web, c'est le protocole HTTP qui est le plus souvent utilisé (oui, celui qui est dans votre barre d'adresse) : les données qui circulent avec ce protocole ne sont pas chiffrées. Parfois, notamment sur les sites de commerce en ligne, un « s » vient s'ajouter au « HTTP » dans la barre d'adresse. Cela signifie que la communication entre votre ordinateur et le site web est chiffrée, donc beaucoup plus sécurisée. Mais, afin d'éviter de voir son identité compromise sur Internet, cette précaution ne doit pas être cantonnée aux services de commerce en ligne. En 2010, un développeur mettait au point un petit programme, que l'on pouvait rajouter au navigateur Firefox, qui permettait par exemple, notamment via le réseau WiFi, de dérober les identifiants Facebook ou Twitter de tous ceux qui se connectaient au réseau. Une précaution simple pour éviter ce genre de déconvenues, l'installation de l'extension Firefox « HTTPS everywhere », qui porte bien son nom : elle force tous les sites à communiquer avec votre ordinateur de manière chiffrée. Un bon moyen d'éviter que des yeux indiscrets sachent ce que vous faites avec votre connexion. Attention, certains sites n'autorisent pas une connexion sécurisée (vérifier le cas échéant la présence d'un petit cadenas dans la barre d'adresse ou celle du « s » après « HTTP »). Cependant, la sécurité de la navigation en HTTPS réside dans des certificats, qui authentifient les sites utilisant cette technologie. Ces certificats sont de plus en plus volés et falsifiés, poussant même WikiLeaks à changer de système de soumission de ses documents confidentiels. 3 L'adresse IP L'adresse IP est un élément central à comprendre afin d'être discret sur Internet. C'est un peu la carte d'identité de votre ordinateur : tous les sites ou services que vous visitez conservent une trace de votre connexion (plus ou moins longuement selon la législation du pays où ils sont implantés) – les « logs » : il est donc possible de savoir qui s'est connecté, où et quand. Lorsque vous laissez un commentaire ou postez une photo en ligne, l'adresse IP est « mémorisée ». Les fournisseurs d'accès sont généralement capables de faire le lien entre une adresse IP et une identité bien réelle (en France, le délai de conservation des « logs » est généralement d'un an). Heureusement, plusieurs solutions existent pour se faire discret. Le proxy Un proxy est un ordinateur par lequel va transiter votre connexion, afin de masquer votre adresse IP. Reporters Sans Frontières, dans son guide pour bloguer anonymement, explique (à travers l'exemple de Sarah, une fonctionnaire qui veut dénoncer les travers de son patron en utilisant un proxy) : « Au lieu de se connecter directement à Hotmail.com, elle se connecte d'abord au proxy, qui lui-même se connecte à Hotmail. Quand Hotmail lui envoie une page, celle-ci est dans un premier temps reçue par le serveur proxy, qui la lui renvoie. » C'est l'adresse IP du proxy, et non celle de son ordinateur qui est semée un peu partout sur Internet. Le proxy présente quatre problèmes :

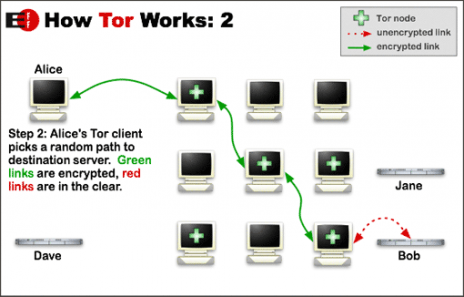

Une liste de proxys (ainsi que les moyens de les installer) est accessible sur cette plateforme collaborative. Le réseau Tor Tor est un réseau composé de multiples nœuds (ou couches, d'où son nom, qui signifie « oignon » en anglais). Un ordinateur qui s'y connecte accède à Internet (sites web, mais aussi messagerie, mails...) à travers un « chemin » tracé aléatoirement dans ces nœuds : cela permet de ne pas savoir d'où la connexion – chiffrée, bien évidemment – provient, ni ce qu'elle contient. C'est un système souvent utilisé par les dissidents dans les pays où Internet est très surveillé. Schéma de fonctionnement de Tor (Torproject/CC)

4 La cryptographie Jusqu'à la toute fin des années 90, les logiciels de cryptographie étaient considérés comme une arme de guerre, et donc soumis à une régulation très stricte. Depuis, n'importe qui peut chiffrer ses communications (e-mail, tchat, ou même ses fichiers et son disque dur tout entier). Plusieurs solutions existent pour chiffrer ses communications. De nombreux « plugins » (petits modules qu'on ajoute à des logiciels) dit OTR (« off the record ») permettent d'activer le chiffrement des communications. Quelques logiciels sur lesquels cette fonctionnalité peut être activée : Adium, Pidgin, Miranda... Les e-mails Les e-mails sont très souvent surveillés. Même chose que pour la messagerie instantanée : des plugins peuvent être activés sur de nombreux logiciels, dont le célèbre Thunderbird. La plupart du temps, c'est le logiciel PGP qui est utilisé

et qui offre le rapport qualité/facilité d'utilisation

le plus intéressant. Le logiciel TrueCrypt permet de chiffrer très facilement un fichier, un dossier ou même son disque dur tout entier. C'est souvent l'algorithme AES, agréé par la NSA (un des services de renseignement des Etats-Unis) pour le chiffrement des informations top-secrètes du gouvernement américain, qui est utilisé. Officiellement, on commence à peine à trouver des failles à cet algorithme, réputé inviolable. 5 Précautions diverses Un système d'exploitation ultra discret sur clé USB Il est possible d'utiliser un ordinateur sans y laisser aucune trace. Tails est une variante du système d'exploitation Linux, qui combine les outils mentionnés précédemment pour chiffrer les e-mails et naviguer sur Internet anonymement. Il se lance très simplement depuis un CD ou une clé

USB, sans laisser la moindre trace de son passage sur l'ordinateur

utilisé. De manière générale, pour renforcer sa confidentialité, il est conseillé de privilégier les logiciels libres. Leur code source est disponible et modifiable à souhait : les dizaines de milliers de programmeurs qui constituent la « communauté du libre » ont décortiqué et analysé la plupart de ces logiciels. Il y a donc beaucoup moins de chances que ces programmes contiennent des fonctionnalités « malveillantes » comme des « portes dérobées », qui pourraient menacer l'anonymat ou la sécurité. A l'inverse, seules les entreprises qui ont développé des logiciels dits « propriétaires » ont accès aux codes sources de ces derniers. Le site Framasoft entretient une liste de plus de 1 500 logiciels libres. Les services payants et le « cloud computing » A des fins d'anonymat, il faut évidemment éviter tous les services qui exigent des coordonnées bancaires. Problème : beaucoup de services gratuits (comme Gmail ou Facebook) sont soumis au droit américain (et notamment à son Patriot Act), et peuvent être amenés, sur demande de la justice, à transmettre des données personnelles (à l'instar de Google, qui communique beaucoup sur cette question). Beaucoup des services payants sont des services de « cloud computing » – un terme à la mode. Ces techniques, qui consistent à héberger et à traiter des données en ligne plutôt que sur son propre ordinateur (Gmail ou Google Docs en font par exemple partie), sont évidemment à utiliser avec prudence. Les données « sur le cloud » ne vous appartiennent plus totalement, et vous n'avez pas une parfaite maîtrise sur qui en fait quoi et n'êtes pas à l'abri d'un bug ou d'une négligence. Plusieurs identités numériques Une autre précaution, si vous utilisez de nombreux services différents, est de recourir à un grand nombre de pseudos et d'adresses mail différentes, afin de rendre plus compliqué le croisement entre les bases de données et la compromission de l'anonymat. Les métadonnées Des détails contenus dans les fichiers Word, PDF, Excel ou les images peuvent compromettre l'identité du créateur du document ou de son émetteur. C'est ce qu'on appelle les « métadonnées »

: ces dernières peuvent indiquer quel ordinateur a créé

le document, quel logiciel a été utilisé, voire

qui est son propriétaire ! Des moyens existent pour effacer

[PDF] ces données peu discrètes. Ces précautions peuvent paraître inutiles. Pourtant, les menaces sur les libertés des internautes se sont multipliées :

Malgré toutes ces techniques, l'anonymat et plus généralement la sécurité informatique ne sont pas des notions absolues : il est impossible d'être parfaitement anonyme sur Internet, comme le note le journaliste spécialisé Jean-Marc Manach : « La sécurité est un processus, pas un produit,

et rien n'est pire qu'un faux sentiment de sécurité

engendré par une accumulation de “trucs” ou parce

qu'on a acheté tel ou tel “produit” ou logiciel

de sécurité |